국내 인터넷 가상 사설망 통해 접속, 北의 비밀 해킹루트와 동일한 경로

"이메일 악성코드 공격이 실패하자, 국민 불안 자극하고자 범행" 밝혀

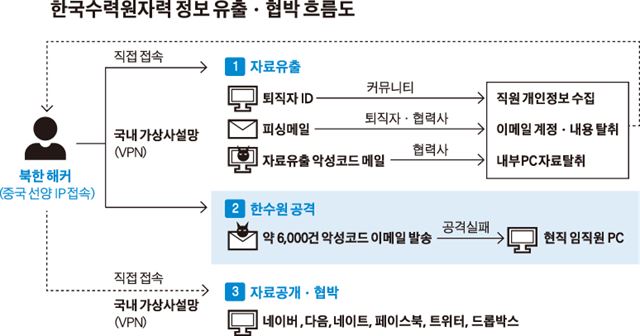

한국수력원자력의 원전자료 유출사건은 북한 소행이라고 수사 당국이 잠정 결론을 내렸다. 북한이 해킹할 때 주로 사용하는 ‘킴수키(kimsuky)’와 99% 유사한 악성코드가 사용됐고, 협박성 글 게시의 통로가 된 국내 인터넷 가상사설망(VPN) 업체에 공교롭게도 북한 인터넷주소(IP)가 접속된 흔적이 드러났다. 하지만 결정적 증거는 없었다.

개인정보범죄 정부합동수사단(단장 이정수 부장검사)은 17일 한수원 사이버테러 사건 중간수사 결과를 발표하며, 원전 도면 공개 등이 이뤄진 지난해 12월 북한 IP 25개와 북한의 체신성 산하 통신회사에 할당된 IP주소 5개가 협박글 게시에 사용된 것과 같은 VPN 업체 H사를 통해 접속한 내역을 확인했다고 밝혔다. VPN을 이용하면 접속자 IP를 감출 수 있다. 합수단 관계자는 “H 업체의 망을 사용한 북한의 발자국 30개가 발견됐다고 보면 된다”며 “국내에는 영세 VPN 업체가 많은 데 북한이 은밀한 공격루트로 사용하던 H 업체를 (원전 자료 유출 범인이) 사용했다는 게 북한 소행이라는 가장 큰 정황 증거”라고 덧붙였다. 다만 합수단은 북한 IP 30여 개가 H 업체의 망을 이용하면서 어떤 작업을 했는지에 대해서는 “아직 밝혀내지 못했다”고 말했다.

합수단은 한수원 직원 이메일 공격에 사용된 악성코드 ‘킴수키(kimsuky)’ 역시 북한의 소행임을 입증하는 주요 근거가 된다고 보고 있다. 킴수키는 2013년 러시아 보안회사가 북한에서 만들어졌다고 추정한 악성코드로 ‘한글 프로그램’의 버그를 이용한 것으로 알려졌다. 합수단 관계자는 “이메일 공격에 사용된 악성코드는 킴수키처럼 쉘코드(shell code: 악성코드를 초기에 작동시키는 명령어 코드 조각)가 PC내 윈도우 메모장 프로그램에 삽입돼 있는 등 동작방식이 동일하다”며 “쉘코드 함수 및 명령어 구조가 일치하고 원격접속을 위한 악성코드도 99% 유사하다”고 설명했다.

북한 해커들이 많이 사용하는 중국 선양IP를 통해 협박글이 올려진 것도 북한 소행의 근거로 들었다. 북한의 중국접경지역에서도 선양IP를 사용하는 것이 가능한 것으로 알려졌다.

앞서 합수단은 지난해 12월 한수원 직원들에게 악성코드가 담긴 이메일을 발송한 IP와 5차례 협박글 게시에 사용된 IP의 총 12자리 숫자 가운데 “중국 선양지역으로 특정되는 9자리 숫자가 같다”며 메일 발송 및 협박이 동일 범인에 의해 이뤄진 것으로 결론 내렸다. 지난 12일에 트위터에 게시된 6번째 협박글은 러시아 블라디보스토크 IP를 사용한 것으로 확인됐으나 합수단은 다른 협박글과 같은 트위터 계정(john_kdfifj1029)이 사용된 점을 근거로 동일범 소행이라고 판단했다.

합수단은 이런 근거로 이번 한수원 해킹을 북한 소행으로 잠정 결론 내렸지만, 증거나 단서가 결정적인 것은 아니라는 지적이다. 가장 중요한 사안인, 북한IP가 국내 VPN업체를 통해 실제 원전해킹이나 협박글 게재에 나섰다는 점을 확인하지 못했기 때문이다.

합수단은 “금전보다는 사회적 혼란 야기가 주목적인 북한 해커조직의 소행으로 판단된다”며 “총 6차에 걸쳐 원전도면 등 94개 자료들이 공개됐으나 원전운용과 관련한 핵심자료는 아니었다”고 밝혔다. 또 “범인은 한수원을 상대로 약 6,000발의 이메일 폭탄 공격을 실행했으나 실패로 돌아가자 이를 숨기고 피싱으로 수집한 정보를 공개해 국민들에게 불안 심리를 자극한 것”이라고 설명했다. 합수단은 이번 원전해킹에서 원전관리에 위험을 초래하거나 원전수출 등 국가적 원전정책에 영향을 미칠 수 있는 중요정보 유출은 없는 것으로 결론지었다.

이번 사건의 범인을 자칭한 ‘원전 반대그룹’은 지난해 7~9월 집중적으로 한수원 퇴직자 및 협력사 대표 등에게 악성코드가 담긴 메일을 보내 자료를 빼냈다. 범인은 이후 한수원 직원 3,571명에 대한 5,986건의 이메일 공격을 감행해 컴퓨터 8대를 악성코드에 감염시켰으나 자료 유출에 실패했고 5대의 컴퓨터 하드디스크를 초기화시키는 데 그쳤다. 이어 범인은 지난해 12월 5차례, 지난 12일 한차례 등 6회에 걸쳐 원전 도면 등을 트위터에 공개하면서 원전 가동 중단과 함께 100억 달러를 요구했다.

한편 합수단은 박근혜 대통령과 관련된 자료가 유출 된 경위에 대해서는 파악 중에 있으며, 미국과 중국 등 해외사법공조는 아직 만족할만한 성과를 얻지 못한 것으로 알려졌다. 합수단 관계자는 “박 대통령과 반기문 유엔사무총장의 대화록 작성 및 유출 경로는 확인하는 중”이라며 “미국 연방수사국(FBI)을 통해 입수한 트위터 자료는 가입자 이메일 정보뿐이라 범인의 인적 사항을 확인할 수 없었고 중국 공안부에 요청한 자료는 아직 도착하지 않았다”고 설명했다.

조원일기자 callme11@hk.co.kr

기사 URL이 복사되었습니다.

댓글0